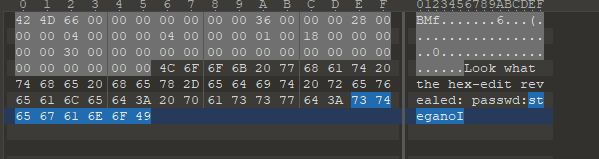

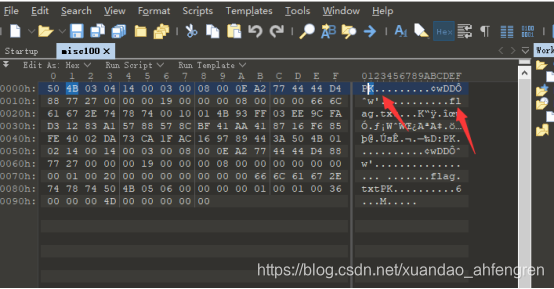

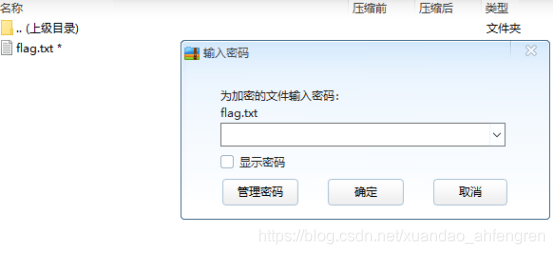

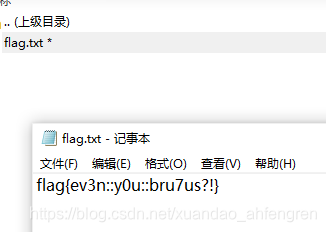

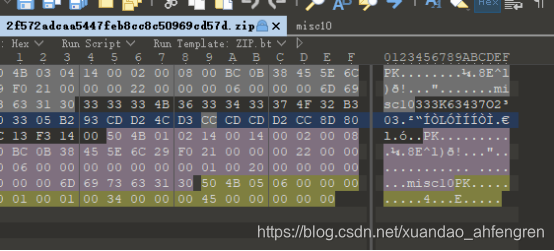

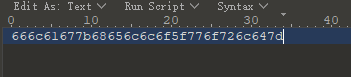

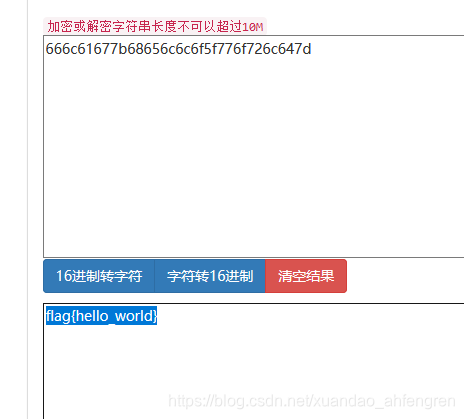

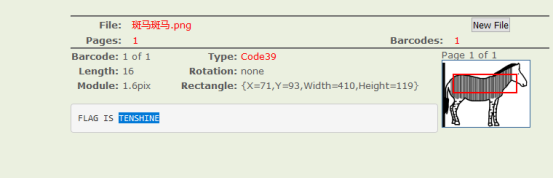

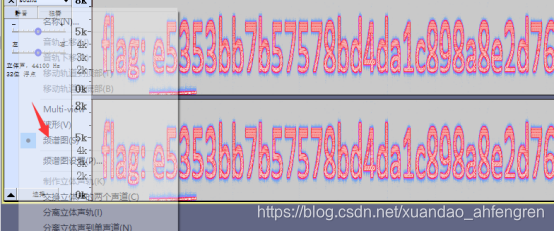

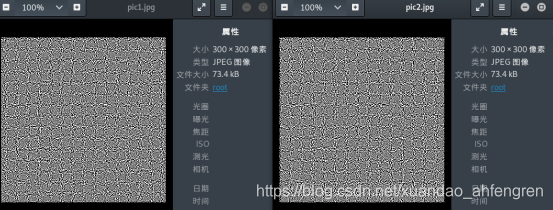

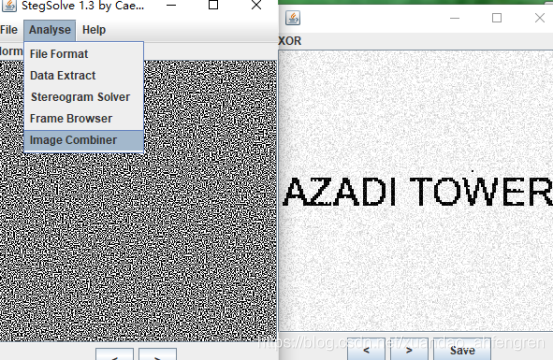

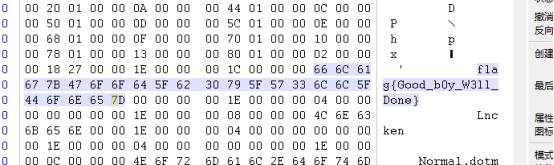

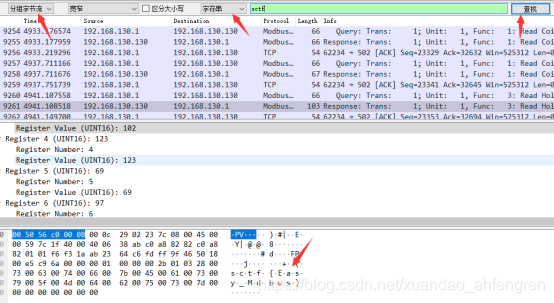

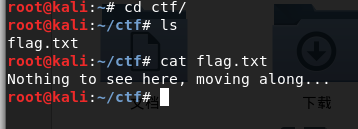

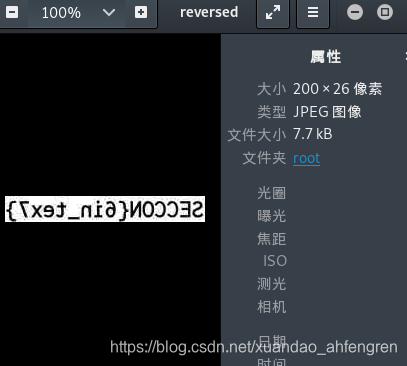

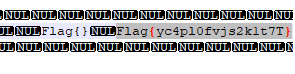

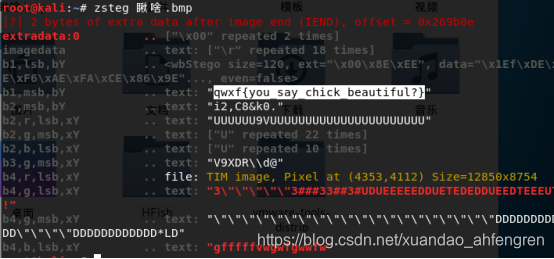

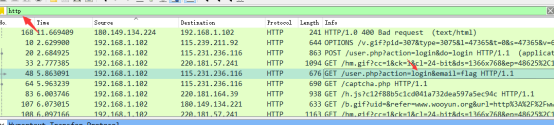

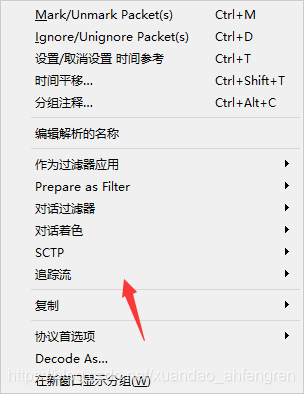

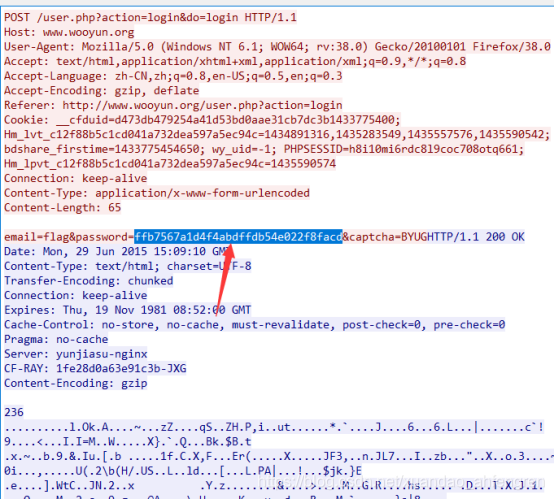

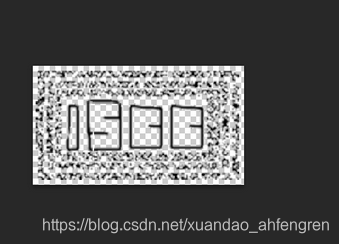

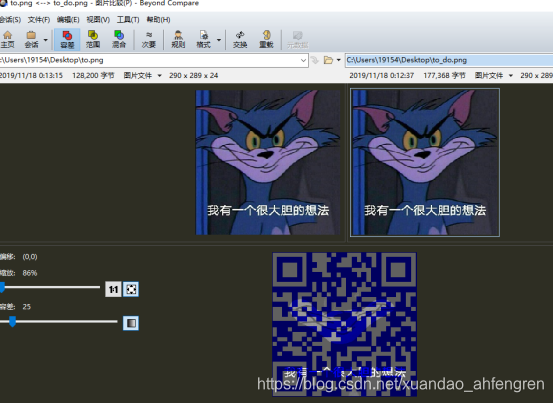

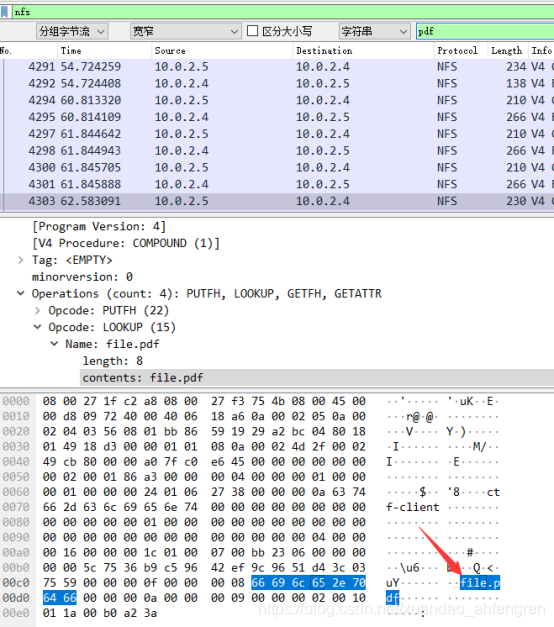

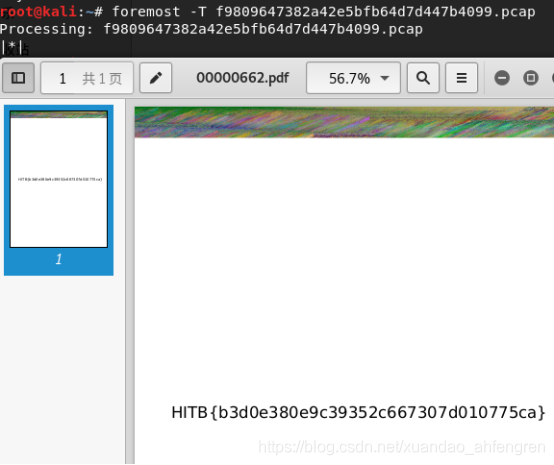

直接用winhex打开即可 用winhex打开发现flag.txt和PK头,也就是压缩包嘛,直接保存为zip打开 发现需要密码 用ARCHPR爆破密码 密码为fish 打开既有flag 用winhex打开里面有misc10文件,打开misc10发现疑似十六进制的文本 转换即可 https://online-barcode-reader.inliteresearch.com/ 用在线工具进行扫描即可获取flag,加上flag格式直接提交 flag{TENSHINE} 下载完附件之后,进行解压,然后把后缀名修改成gz再解压,还是修改成gz后缀解压之后就是音频文件了 用打开Audacity 用频谱图打开即可 先打开压缩文件然后再tar -xvf解出两个文件 用StegSolve合成两文件即可获取flag 这就是告诉你,是base16嘛,直接拿去base16解密即可 直接用winhex搜索flag{即可 用wireshark打开然后搜索,字符串和字节流类型搜索sctf即可 sctf{Easy_Modbus} 先用file查看这是什么文件,然后进行压缩 tar -xvf d02f31b893164d56b7a8e5edb47d9be5 这是个假的flag文件 查看修改列表 git stash list 删除flag.txt文件 rm -rf flag.txt 使用git stash show校验列表中存储的文件 得到的flag.txt也是假的 运行s.py即可 得到flag直接提交即可 用命令获取到反转的flag xxd -p 0da9641b7aad4efb8f7eb45f47eaebb2 | tr -d ‘n’ | rev | xxd -r -p > reversed 我们再用convert -flop reverse reversed 进而获取到flag是SECCON{6in_tex7} 用编辑器直接打开然后搜索flag即可 打野 下载附件用zsteg打开即可发现flag 我们先过滤http,然后看到了个login登录的包,我们追踪tcp流看看 根据题目要求密码就是flag 把文件放进StegSolve里面,左右换颜色即可 flag{true_steganographers_doesnt_need_any_tools} 下载附件之后打开,发现一串字符串,这似乎是ase加密,但是我们没有密匙 这是动态图片,每一帧图片都不一样,我们把每一帧都放在一起发现了ISCC,就是密匙了 两次解密后出现flag 用010editor打开,发现有txt文件,果断改成zip文件把文件压缩出来 然后根据hint.txt的提示,我们用BeyondCompare将两张图片进行比较发现二维码,扫描得出flag 估计题目描述我们知道每两位数对应号数一共有十二组,我们将他们连接起来得到flag HITB{CTFFUN} 我们发现nfs包中看到了pdf文件,那我们就把文件分离出来 foremost -T 文件名即可分离 打开pdf文件即可获取flag

Training-Stegano-1z

János-the-Ripper

Test-flag-please-ignore

Banmabanma

Hear-with-your-Eyes

What-is-this

base64÷4

Embarrass

神奇的Modbus

MISCall

![]()

![]()

Reverse-it

something_in_image

wireshark-1

pure_color

Aesop_secret

a_good_idea

2017_Dating_in_Singapore

simple_transfer

本网页所有视频内容由 imoviebox边看边下-网页视频下载, iurlBox网页地址收藏管理器 下载并得到。

ImovieBox网页视频下载器 下载地址: ImovieBox网页视频下载器-最新版本下载

本文章由: imapbox邮箱云存储,邮箱网盘,ImageBox 图片批量下载器,网页图片批量下载专家,网页图片批量下载器,获取到文章图片,imoviebox网页视频批量下载器,下载视频内容,为您提供.

阅读和此文章类似的: 全球云计算

官方软件产品操作指南 (170)

官方软件产品操作指南 (170)